Verificación de los usuarios que podrán utilizar la máquina (autenticación de usuario) | Guía de usuario | IM 550, IM 600

Google planea habilitar la autenticación en dos pasos de forma automática a todos los usuarios - Noticia

Autenticación e inicio de sesión único (Descripción general técnica de Sun Java Enterprise System 5 Update 1)

/b_Chap1_001_1_T.gif)

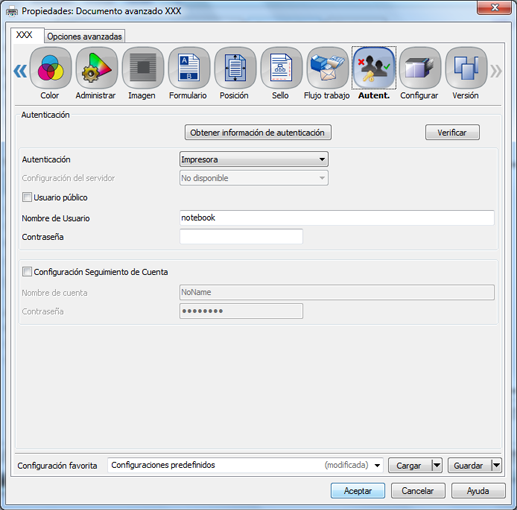

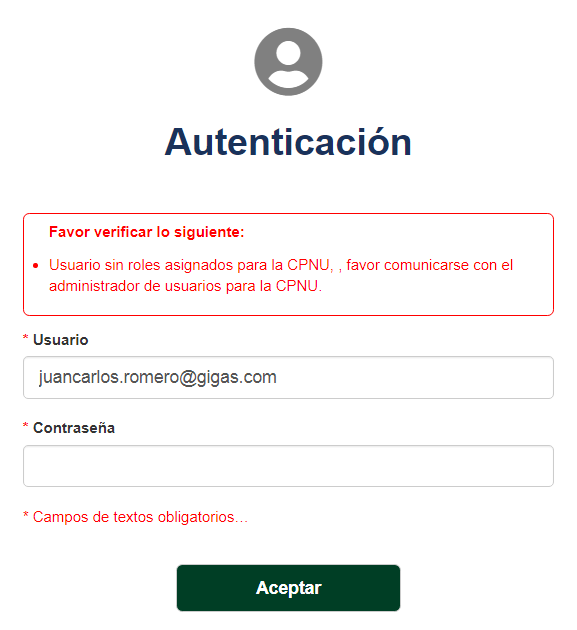

Métodos de autenticación de usuario y usuarios administrados - Canon - ACCESS MANAGEMENT SYSTEM - Guía del administrador

/b_Chap1_001_3_T.gif)

Métodos de autenticación de usuario y usuarios administrados - Canon - ACCESS MANAGEMENT SYSTEM - Guía del administrador